Dans cet article nous verrons comment configurer un VPN AnyConnect, permettant à des clients de se connecter à distance au réseau local de l’ASA. Le VPN AnyConnect est la solution la plus mise en avant par Cisco en ce moment. Elle a l’avantage d’être simple est légère pour le client. Voyons tout de suite la configuration.

Configuration du VPN AnyConnect

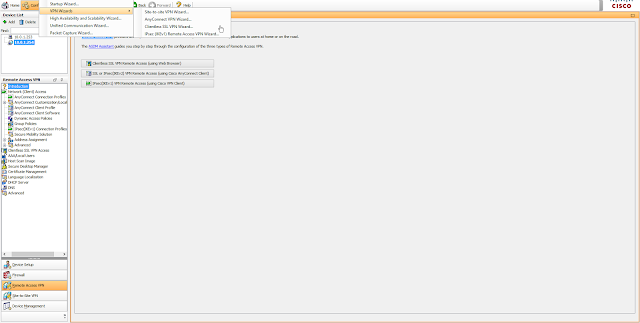

Comme toujours pour les VPN sur l’ASA, le plus simple est de recourir au Wizard. Vous verrez que celui-ci est très simple.

Dans l’écran suivant il convient de renseigner le chemin vers les images AnyConnect. Ces images serviront à installer AnyConnect sur les postes des clients. Ici, l’image Windows a été upploadée.

Il convient ensuite de choisir la méthode d’authentification. Ici une authentification locale a été choisie. Si une méthode d’authentification sur un serveur a été configurée, vous pouvez la choisir ici.

Un pool d’IP doit ensuite être choisi. Vous pouvez créer un nouveau sous-réseau.

Il faut ensuite activer le NAT exempt. Choisir l’interface et le réseau auquel le client doit avoir accès.

Test et Troubleshooting du VPN

Il est maintenant possible de tester le VPN.

En accédant à l’IP publique de l’ASA à l’aide d’un navigateur WEB, il est possible de télécharger le client AnyConnect.

La connexion est ensuite très simple.

Comme pour le VPN Site-to-Site, si la connexion de monte pas, la première chose à faire est de regarder les logs depuis la page Home.

Vous pouvez ensuite vérifier que la règle de NAT exempte est bien placée avant les autres règles.

Aussi, vous pouvez vérifier que la Policy Rule autorise le trafic voulu à traverser l’ASA.

Si ces investigations ne vous ont toujours pas permis de solutionner le problème, il convient d’examiner la configuration du VPN en détail.

Pour cela, différents écrans sont disponibles dans la section Remote Access VPN.

Paramètres additionnels

Lors du Wizard, nous avons configuré du NAT Exempt. Cela permet d’empêcher le trafic allant du réseau local vers le VPN d’être NATé. Mais le Wizard n’autorise la création que d’une seule règle. Si les utilisateurs du VPN doivent avoir accès à plusieurs sous-réseaux locaux, il convient de rajouter des règles.

Vous pouvez vous baser sur la règle existante. Il suffit de la reproduire et de spécifier un autre réseau local.

Enfin, il est une option intéressante qui n’est pas activée par défaut : le Split Tunneling.

Sans Split Tunneling, tout le trafic du client est envoyé dans le VPN. C’est-à-dire que même le trafic à destination d’internet remonte dans le VPN, pour ressortir par l’ASA.

Cela peut être intéressant pour sécuriser la connexion.

Pour activer le Split Tunneling, la configuration est la suivante.

L’ACL représente les réseaux de destination (pour le client) qui nécessitent d’emprunter le VPN pour être joints.